« Mettre en service des composants réseaux »

Compétence

Mettre en service, configurer, tester des composants réseaux dans un environnement LAN selon prescriptions et en observant les exigences de sécurité.

Objectifs opérationnels

- Enregistrer les exigences du réseau à installer, déterminer les composants nécessaires (switch, router, etc.)

- Adapter le schéma d’adresses dans la suite TCP/IP le protocole IP en configurant les adresses IP et les masques de sous-réseaux (par ex. répartition en sous réseaux IP, nombre de clients).

- Configurer et mettre en service les composants réseau selon la topologie et le plan d’adressage.

- Implémenter le routage statique sur la base de l’adressage choisi et interpréter les tables de routage.

- Analyser, éliminer les erreurs de configuration et leurs causes avec des programmes d’aide.

- Elaborer la documentation du réseau (configuration, schéma, choix).

- Remettre le réseau au client selon le protocole de remise.

Objectifs concrets de ce CIE

- Dessiner le plan d’un réseau informatique (à l’aide d’un logiciel) en indiquant les informations nécessaires à une bonne documentation. (ex: adresse MAC, adresse IP, masques, passerelle, nom, symboles standards, n° des ports, etc)

- Expliquer la différence entre un hub et un switch

- Se connecter à l’interface d’administration d’un switch via le port console. (et telnet)

- Configurer le port d’un switch en mode monitoring.

- Analyser le trafic réseau à l’aide du logiciel Wireshark.

- Expliquer les états des ports d’un switch. (Disabled, Listening, Learning, Forwarding, Blocking)

- Décrire le fonctionnement de la table CAM d’un switch.

- Installer un réseau LAN avec 2 ou 3 switches connectés de façon redondante et en expliquer les conséquences en terme de boucle non contrôlée.

- Configurer le protocole Spanning tree sur les switches.

- Définir de façon pertinente des VLAN et les configurer de façon « économe ».

- Etablir des protocoles de test et analyser le trafic en conséquence pour résoudre un problème donné.

- Associer des ports d’un switch pour en faire un trunk.

Donnée d’exercice

Rappels

Un réseau de télécommunication c’est très complexe et souvent abstrait. Notre cerveau n’est pas capable de comprendre autant d’information à la fois.

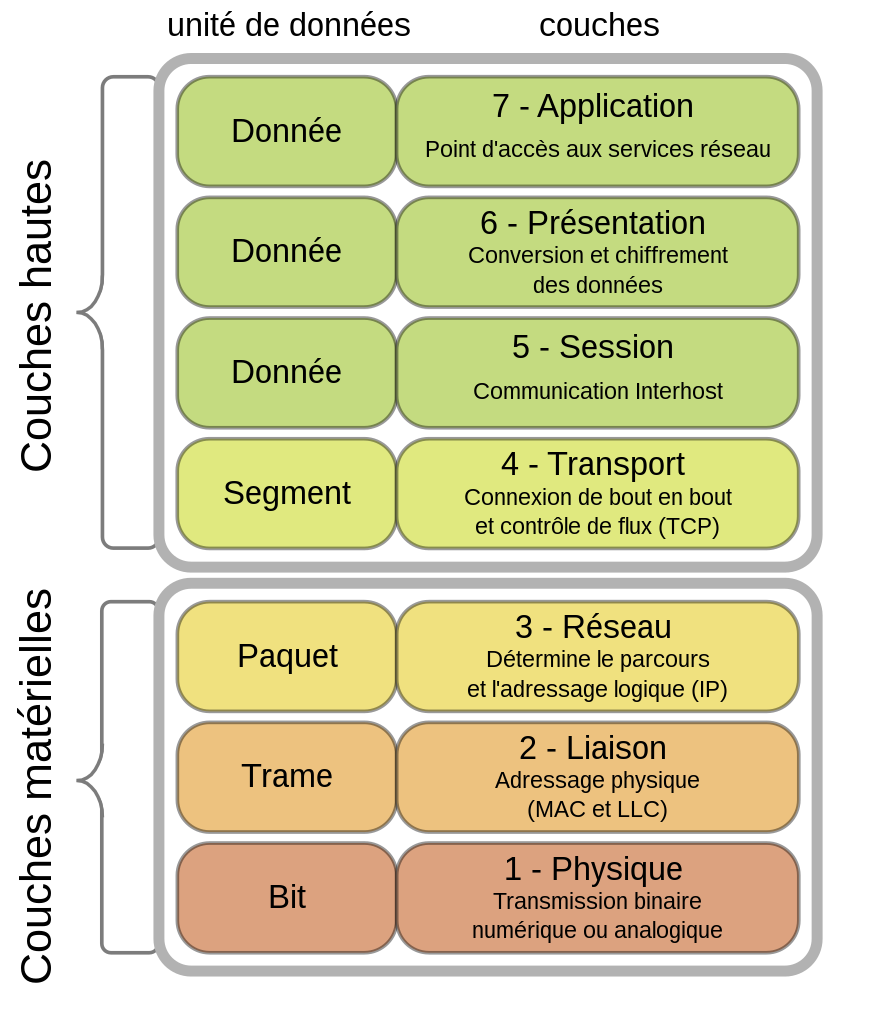

Pour cette raison, on découpe le problème en petits morceaux. Nous utilisons le modèle OSI en 7 couches.

Le travail dans le module 129 va concerner uniquement les 3 premières couches, et essentiellement la couche n°2, la couche de liaison.

Communément on parle de la couche de l’Ethernet.

La première couche consiste à mettre en place une liaison physique. Ici on utilise des câbles déjà tout prêt. Si ils sont mis au bon endroit, ça devrait fonctionner sans soucis.

(les signaux de fumées pourraient aussi fonctionner. C’est de la couche 1)

La couche 2 consiste à ajoute une adresse à chaque élément pour cibler les communications.

On utilise les adresses MAC. C’est une adresse de 48 bits représentée sous forme hexadécimale.

L’adresse de diffusion à tout le monde est: FF:FF:FF:FF:FF:FF

Le protocole ARP permet de connaitre l’adresse MAC d’un équipement si on connait son adresse IP. C’est le moyen de faire un lien entre la couche 2 et la couche 3.

Commande à tester sur son ordinateur

Chaque ordinateur maintient une table de correspondance entre adresse IP et adresse MAC. Il est possible de voir le contenu de cette table et de la vider à l’aide des commandes suivantes:

arp -a

arp -d

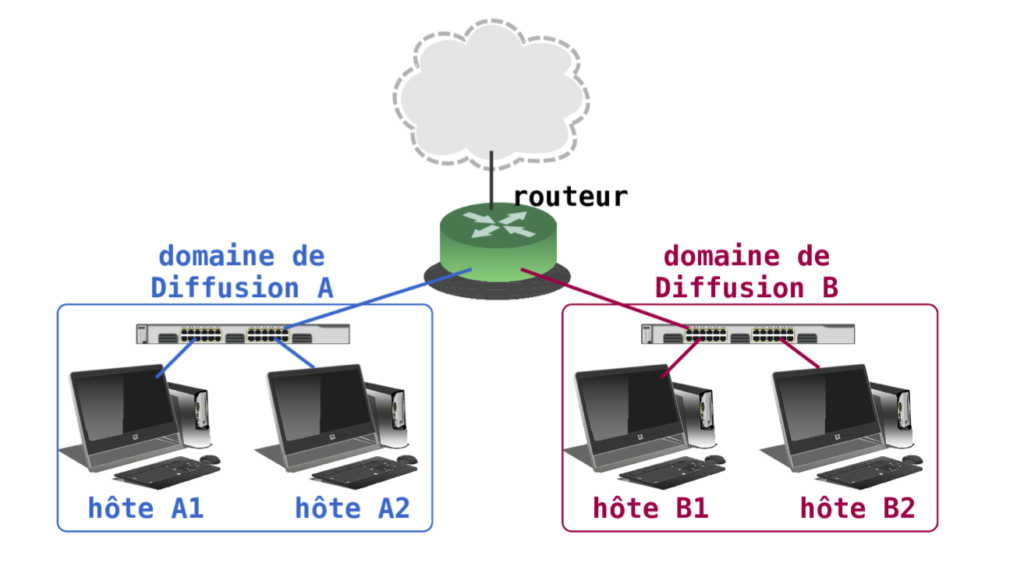

Domaine de collision

Une fois, qu’il existe un câble qui relie tous les participants d’un réseau on peut s’occuper de la couche 2.

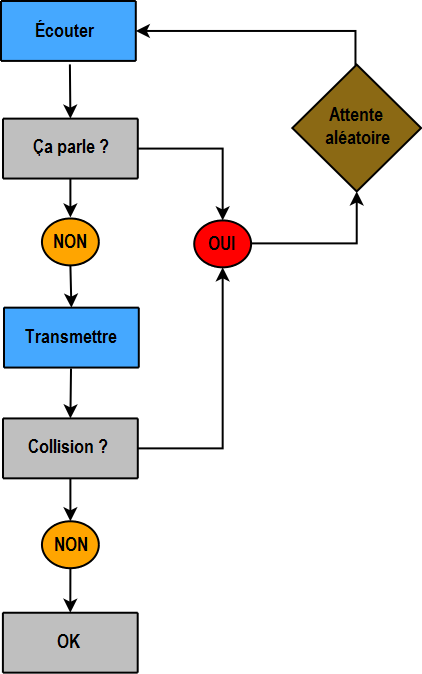

Le principe de communication sur un réseau de type Ethernet, c’est le même que celui qui se fait naturellement dans un groupe d’humain. En jargon technique on l’appelle CSMA-CD.

Un LAN est par définition local. Donc c’est à l’image de 6 personnes qui viennent manger dans la grande salle d’un restaurant. Ils sont tous autour de la même table.

- Si personne ne parle, je peux parler.

- Si une personne parle déjà, j’attends qu’elle ait fini pour parler. (techniquement, j’attends un temps aléatoire et je réessaie de parler sans collision)

Quand il y a peu de monde, et surtout peu de bavard, la communication fonctionne bien.

Si le nombre de personne augmente et que j’ai 20 personnes dans la même salle du restaurant. Ça commence à devenir plus compliquer pour prendre, la parole.

Si je veux parler avec la personne en face de moi, toute la tablée entend mes propos. Et je réquisitionne le temps de parole de tout le monde juste pour ma conversation « privée ».

Il commence à y avoir plein de petites conversations privées. Et là c’est le drame. Il y a des collisions. Ma conversation dérange celle d’à côté et inversement.

Dans le jargon des télécom, on parle de « domaine de collision » pour cet « espace » qui relie tout les participants. C’est là où de possibles collisions sont peuvent se produire quand deux participants veulent parler en même temps.

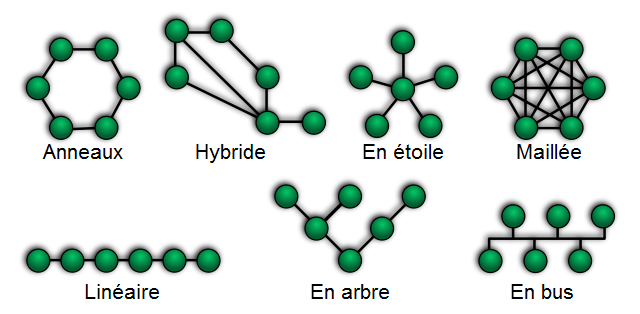

Les premiers réseau Ethernet étaient fait avec un câble coaxial qui relie tous les ordinateurs à la suite dans une boucle.

Puis avec le câblage universel on a commencé à réaliser des topologies plus variées.

Comment ajouter un ordinateur dans un réseau ?

La première réflexion qui vient c’est de faire un peu ce qu’on à l’habitude de voir avec les multiprises électriques.

Le Hub Ethernet est une sorte de multiprise. Tout ce qui rentre est diffusé à l’identique partout. On étend ainsi le domaine de collision. C’est pratique pour observer le trafic de son voisin ! (pour espionner ou pour dépanner)

Si l’on augmente trop la taille du domaine de collision, les participants du réseau ne pourront jamais prendre la parole. Il y aura déjà toujours quelqu’un en conversation. A l’image d’un samedi soir dans un bar bondé.

On parle d’effondrement de la communication.

Que faire pour résoudre le problème de collision des conversations ?

Il faut segmenter l’espace de collision. Dans mon bistrot, je vais mettre des cloisons. Je vais créer plusieurs salles au lieu d’une seule grande.

C’est un peu le principe d’un nouvel équipement réseau: le commutateur ou plus communément appelé le Switch.

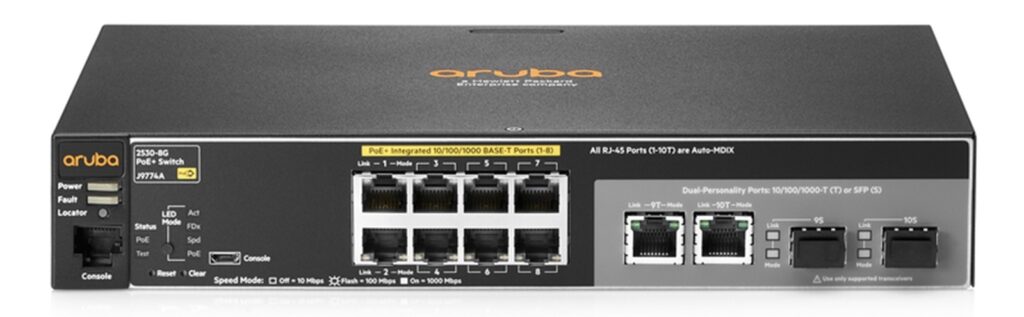

Le switch (commutateur)

Un switch est un équipement réseau qui comporte des prises que l’on appelle « des ports ».

Contrairement au hub, si une trame ethernet arrive sur un port elle n’est pas répliquées partout. Elle est envoyée uniquement aux destinataires concernés.

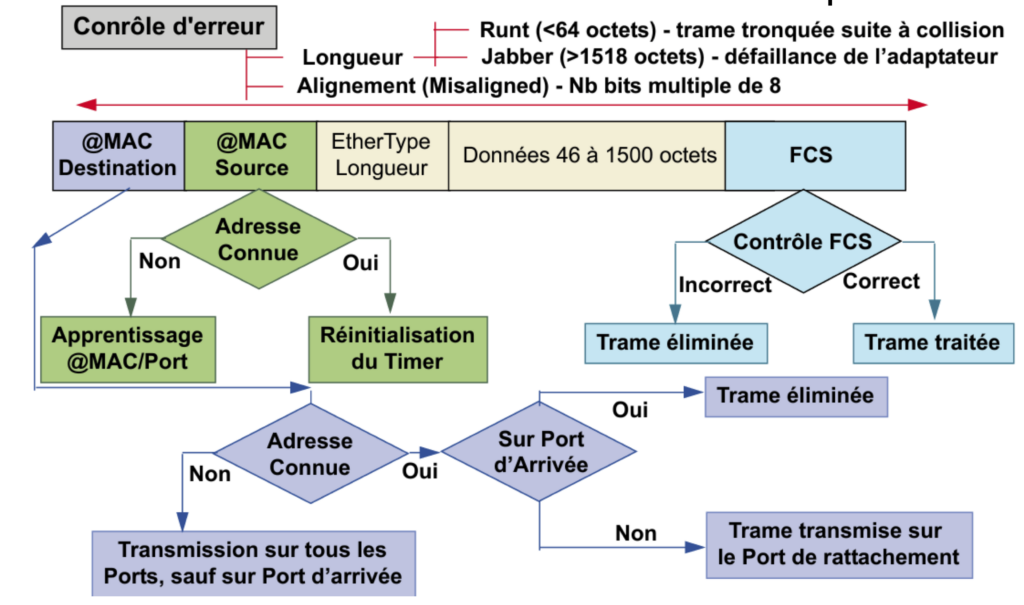

Comment est-ce que l’on sait qui sont les concernés ?

Car la trame Ethernet contient l‘adresse MAC du destinataire et l’adresse de l’expéditeur.

Le Switch contient une mémoire qu’on appelle table CAM. Au démarrage du switch cette table est vide. Le switch n’a aucune connaissance du réseau qui l’environne. Il va donc se comporter comme un hub !

Quand il reçoit une trame, elle est diffusée sur tous les ports.

Le switch profite des informations qui passent par lui pour remplir sa table CAM. Chaque fois qu’une trame entre par un de ses ports il est ainsi renseigné sur la localisation d’une nouvelle adresse MAC.

Ainsi le switch constitue les entrées suivantes:

- adresse MAC

- n° du port

- âge de l’entrée

Petit à petit le switch va être conscient du réseau qui l’entour et devenir efficace. Les trames qui entrent ne sont transmises que sur les ports concernés. On crée ainsi une véritable séparation du domaine de collision.

Pour reprendre la métaphore du restaurant, les tables sont séparées par des cloisons. (des plantes !) Ainsi chacun peu discuter dans son coin sans créer des collisions entres les conversations.

Il est quand même à noter que le domaine de collision a été cloisonné, mais que nous sommes toujours sur le même LAN, avec le même domaine de diffusion. Ainsi une trame broadcast, destinée à tout le monde, va tout de même être diffusée sur tous les ports.

On constate très vite avec une mesure wireshark, que les trames broadcast sont très courantes, notamment avec les requêtes du protocole arp qui cherchent à localiser des adresses MAC.

Par défaut, une entrée de la table CAM du switch est effacée au bout de 300 secondes si elle n’a pas été utilisée. C’est mieux si son réseau change rapidement.

Connexion au switch par le port console

Nos switches sont des modèles « manageables ». Ils ont une interface d’administration.

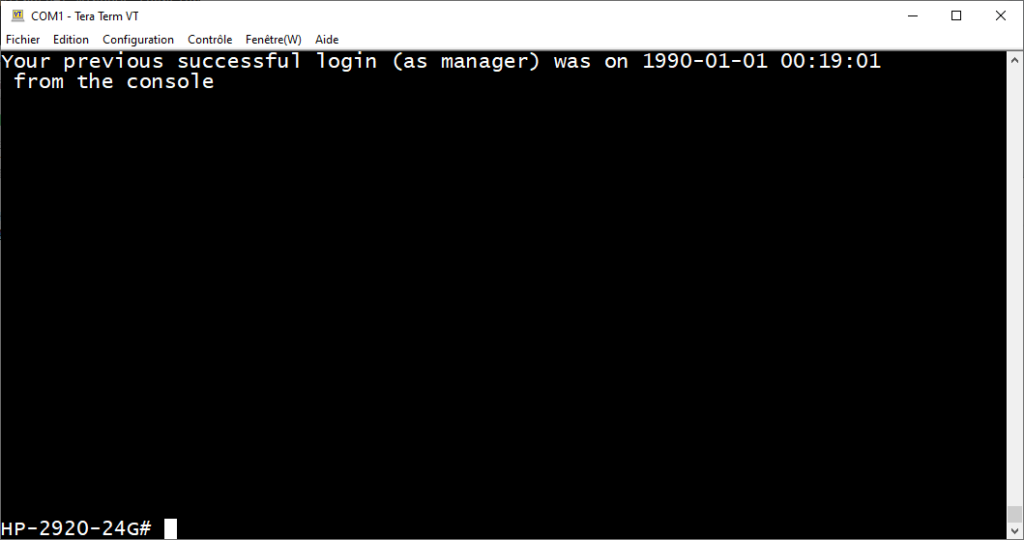

Le moyen standard des professionnels pour se connecter sur un équipement réseau (switch, routeur) reste encore et toujours le port console via le protocole RS-232.

Sur certain PC le port com, est encore présents. Sur les plus récents il existe des adaptateurs usb-console.

Coté logiciel, il nous faut un logiciel de terminal. Nous allons utiliser le logiciel Tera Term déjà installé sur les machines de l’école. (Ou pour ceux qui le veulent, le logiciel PuTTY)

Pour lancer la connexion, il suffit de choisir le port série (attention il y a un com2 dans le menu select si il y a un adaptateur USB) et de lancer la connexion.

Puis il ne faut pas oublier d’appuyer 2 fois sur la touche enter pour lancer la communication. Un texte de connexion à 9600 baud est affiché.

Puis l’invite de commande s’affiche.

Nous sommes ici en mode ligne de commandes.

(Command Line Interface souvent indiqué CLI)

C’est la méthode pour geek. Il faut connaitre les commandes, ou du moins les deviner, car il suffit de taper les premiers caractères et la touche TAB => permet de compléter si quelques chose existe.

Ainsi vous pouvez taper: sh .... => show config

Et vous verrez la configuration actuellement en fonction dans le switch.

Ce que l’on voit ci-dessus c’est tout simplement la suite des lignes de commandes qui sont nécessaires pour configurer le switch.

Ainsi une sauvegarde de ces lignes est une sauvegarde de l’appareil. Les lignes de commandes sont très appréciées par les geeks, car c’est le moyen de « scripter », d’automatiser les configurations. Le switch possède un mode configuration (accessible avec la commande configure ), qui permet de charger directement un fichier de configuration pour mettre en place en 2 clics une configuration complexe d’une machine.

L’interface par ligne de commandes est l’interface la plus basique et la plus complète qui existe sur pratiquement tous les appareils. Mais c’est pas la plus simple à prendre en mains.

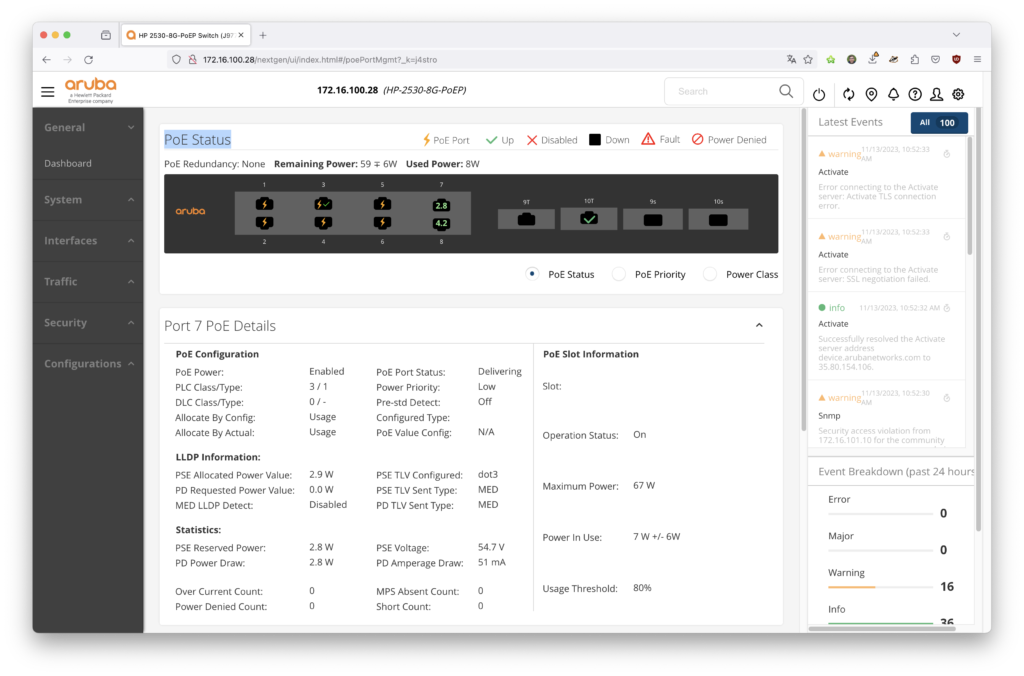

C’est pour quoi de nos jours on voit beaucoup d’interface web avec une interface graphique très visuelle et ergonomique.

Nos switches n’ont pas d’interface web qui permet d’éditer la configuration, il y a juste une interface web de monitoring.

Nos Switches Aruba ont une interface de type menu qui s’affiche directement en tapant la commande:

menu

C’est cette interface que nous allons largement utiliser.

(sauf pour quelques bricoles uniquement accessibles en mode CLI)

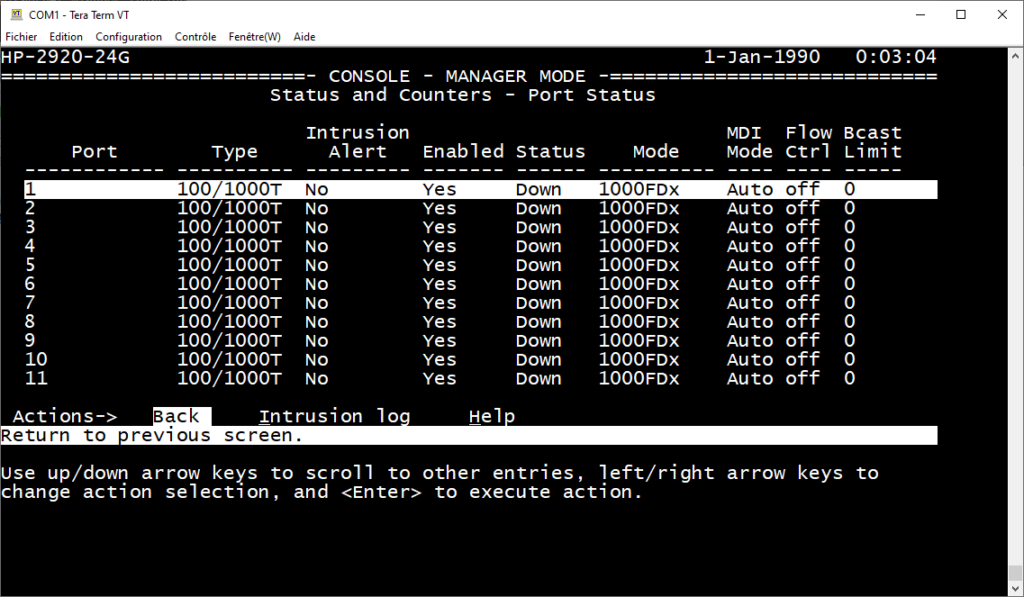

Voici l’état des ports:

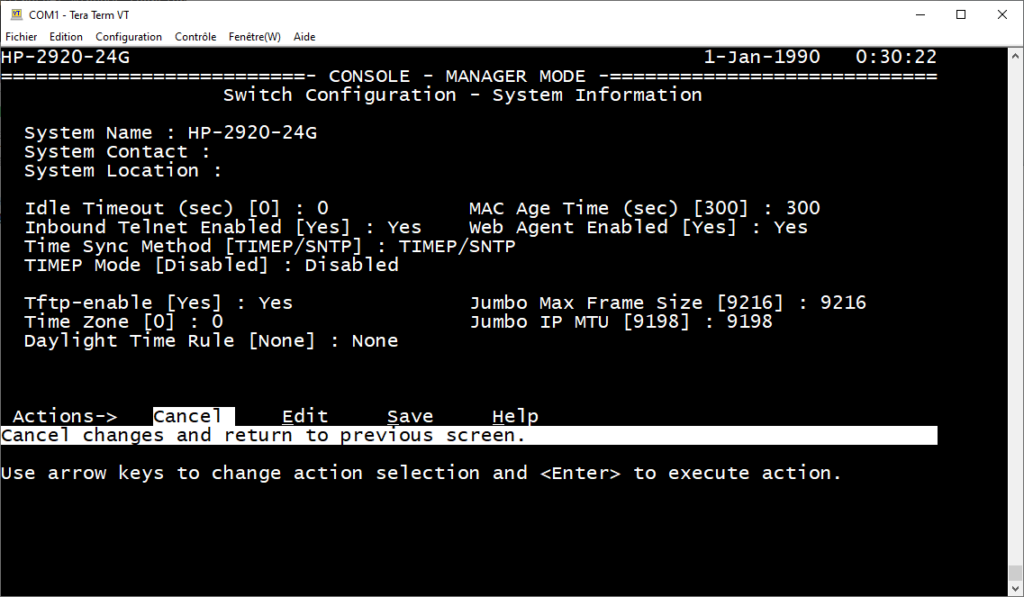

Voici les paramètres généraux à remplir, notamment le nom, la localisation et le moyen de contacter l’administrateur. Quand on gère des centaines d’équipements à distance il est important d’être certain de travailler sur le bon équipement !

Bien qu’un switch soit un équipement de couche 2 OSI – couche de liaison –, on peut lui assigner une adresse IP, donc couche 3 OSI – couche réseau – afin de le gérer à distance via un protocole comme Telnet.

(En mode console, avec RS-232 à 9600 baud on peut utiliser un câble de max 15m.)

En production, il est également recommandé de définir un mot de passe (opérateur et manager), bien que dans notre cours c’est optionnel.

(pour réinitialiser le switch, il faut supprimer les mots de passe.)

Le switch utilise aussi un serveur ntp pour se mettre à l’heure (pour autant d’avoir accès à Internet)

Notez le champ: MAC Age Time qui désigne l’age maximum d’une entrée de la table CAM. Nous avons bien 300s, soit 5 min.

Récapitulatif de commandes CLI pour sauvegarder et reseter le switch:

show config → voir la configuration courante (running config)

erase startup-config → supprimer la configuration de démarrage (reset)

write memory → pour enregistrer la running config en dans un fichier de startup config.

Il y a deux types de configuration:

- startup config → la configuration de démarrage mémorisée en cas de panne de courant.

- running config → la configuration « à chaud » qui est modifiée à tout moment, mais pas mémorisée en cas de krash.

La commande write memory permet d’enregistrer la running config en startup config.

Attention, si un mot de passe existe, il faut déjà s’identifier avec un compte « manager » ou « operator ».

Au moment de réinitialiser le switch pour les suivants, il faut supprimer la protection par mot de passe avant de lancer « erase startup config« .

La protection s’enlève dans le menu dédié, suivre les menus: 3.3.0

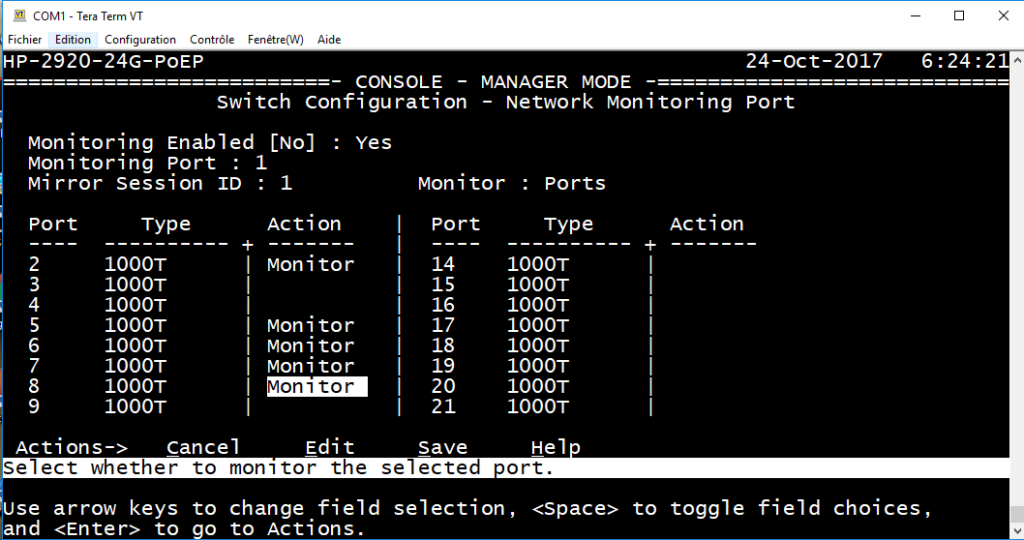

Port monitoring

Si le switch ne diffuse plus le trafic de mon voisin, comment je fais pour l’espionner ?

Le switch améliore la qualité du réseau, mais aussi le niveau de sécurité. Mais ce n’est pas un élément de sécurité. Il n’est pas parfait. Réfléchissez un peu au moyen de recevoir le trafic de mon voisin.

Sinon du côté du chapeau blanc et pas du chapeau noir, comment je fais sans hub pour mesurer le trafic et dépanner mon réseau ?

Il existe sur les switches une fonction de monitoring. C’est à dire que l’on peut définir un port comme port de monitoring. C’est le port sur lequel on va se connecter pour recevoir le trafic voulu. Puis il faut activer le monitoring sur chacun des ports dont on aimerait que le trafic soit envoyé également sur le port de monitoring.

Spanning Tree Protocol

Si vous ne l’avez jamais fait, faites l’expérience, essayer de brancher 2 switches l’un sur l’autre, ou mieux encore 3 switches en triangle.

Puis mesurez le trafic qui passe avec wireshark.

Tout va bien ?

Généralement non !

Le fait de créer une boucle sur des switches va provoquer une tempête de diffusion. La trame broadcast qui entre dans un switch est diffusée à un autre, qui lui même lui renvoie. Le premier switch voit là une nouvelle trame et la diffuse à tout le monde, en multipliant ainsi chaque trame à l’infini, jusqu’à la saturation de l’équipement.

La LED ne cliquote plus, elle reste allumée. La mesure sur wireshark grandit en mode exponentiel et très souvent fige complètement l’ordinateur hôte de la mesure ! Impossible de bouger la souris !

La trame Ethernet ne comporte pas de limite de temps de vie. Elle peut donc tourner à l’infini. Contrairement à la couche 3, au paquet IP qui contient un champ TTL qui est décrémenté à chaque passage de routeur. Si le champ est à 0, le paquet est supprimé. On évite ainsi les tempête.

Au niveau, rien de tel de prévu dans les trames Ethernet. Le problème se résout autrement.

Il faut activer, dans TOUS les switches, le protocole Spanning Tree.

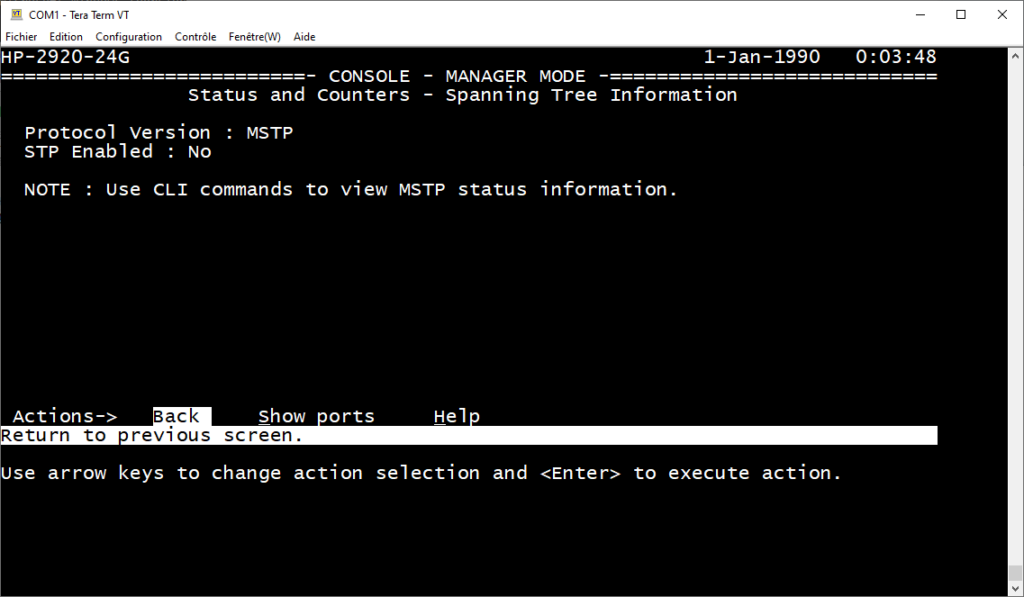

Dans nos switchs, par défaut c’est le protocole MSTP qui est activé. Une variante « Multiples ». Pour activer juste le STP il est nécessaire de passer par l’interface en ligne de commande CLI.

Comment ça marche ?

Le protocole du spanning tree, comme son nom l’indique pour les experts en anglais, va créer un arbre recouvrant !

C’est une question de topologie. En théorie des graphes, un réseau informatique est un graphe. Il est composé de noeuds, ce sont les switches et PC, ainsi que d’arc qui le relient.

Si mon graphe peut se parcourir avec des boucles, c’est un soucis qui va me générer une tempête de diffusion. Je vais alors couper des liens.

Si je coupe au hasard, je risque de déconnecter ou séparer des parties de mon réseau. La solution c’est de créer une topologie en arbre qui recouvre le graphe que j’avais.

Voici un exemple. En A, j’ai un graphe avec un bon maillage bien redondant qui me crée des boucles.

En B et C, j’ai deux exemple différents et fonctionnel pour créer un arbres recouvrant (spanning tree) de mon graphe d’origine A.

L’arborescence restante garanti un chemin qui pour atteindre tous les éléments réseau sans avoir de boucle.

Il y a toute une procédure pour définir quels ports des quels switch vont être mis en l’état Blocked.

La première étape de l’algorithme du spanning tree consiste à désigner la racine de l’arbre. Le root switch. C’est le switch dont la configuration défini le plus petit numéro de priorité. (si deux switch ont la même priorité, c’est celui qui a la plus petite adresse MAC qui devient root)

La seconde étape consiste pour chaque switch à désigner UN root port parmi ses ports. C’est le port qui permet d’atteindre le plus vite le root switch, avec pour critère le débit du lien.

La 3ème étape consiste pour chaque switch à désigner des designated ports qui permettent d’aller de rattacher les différentes partie de l’arbre à un chemin rapide vers le root switch.

La 4ème étape consiste à bloquer les ports qui ne sont pas d’autres status, donc ceux qui créent des boucles.

Toute cette organisation nécessite une communication qui repose sur l’échange de message BPDU. (Bride Protocol Data Unit) envoyé toutes les 2 secondes sur l’adresse multicast 01:80:C2:00:00:00.

Ainsi quand il y a un changement de topologie, qu’un équipement ou un lien disparait, les switches s’adaptent.

Lorsque l’on constate le surplus de trafic non nécessaire si aucune boucle n’est possible on comprend pourquoi le spanning tree n’est pas activé par défaut.

Etats de fonctionnement des ports d’un switch en mode STP

- Disabled → désactivé

- Listening → le switch écoute les BPDU pour déterminer la topologie du réseau

- Learning → le switch construit sa table CAM

- Forwarding → le mode normal de fonctionnement

- Blocking → le port provoque une boucle. Il est coupé pour l’éviter.

Mode de gestion et transmission des trames

Un switch a 3 possibilités pour gérer une trame qui arrive chez lui:

- Store and forward (différé) → attend l’arrivée complète de la trame pour vérifier son intégrité, la lire, la gérer, la transmettre. → Méthode lente, mais fiable.

- Fragment free → attend l’arrivée des 64 premiers octet sans collision, puis commence l’envoi dans les ports de sorties simultanément à la fin de la réception. → compromis entre les deux autres méthodes.

- Cut through (à la volée) → Dès qu’une trame arrive, avant même sa réception complète, commence déjà à l’envoyer sur le port de sortie. → Rapide, mais parfois la trame est corrompue ou une collision a eu lieu et tout est annulé, donc gaspille des ressources.

VLAN

Maintenant que l’on connait le principe du switch, son fonctionnement et comment le configurer, on va pousser un peu plus loin vers un nouveau concept: le VLAN ou LAN Virtuel, soit un réseau local virtuel.

Nous avons vu que dans un LAN, plus nous ajoutons de participants, plus le brouhaha ambiant limite la communication. Le switch (commutateur en bon français) va segmenter le domaine de collision en envoyant uniquement les trames qui concerne un destinataire.

Cependant le switch ne peut rien faire contre l’augmentation du nombre de message en broadcast. Il ne réduit pas le domaine de diffusion.

Segmentation du domaine de diffusion

Donc la prochaine étape pour optimiser le trafic sur notre réseau local, c’est de segmenter le domaine de diffusion.

Au lieu d’avoir un seul LAN, on va en créer plusieurs, mais de façon virtuelle, logique.

Dans une organisation, il est courant que la plupart des gens ne communiquent pas avec tout le monde, mais juste avec un petit groupe de personnes régulières.

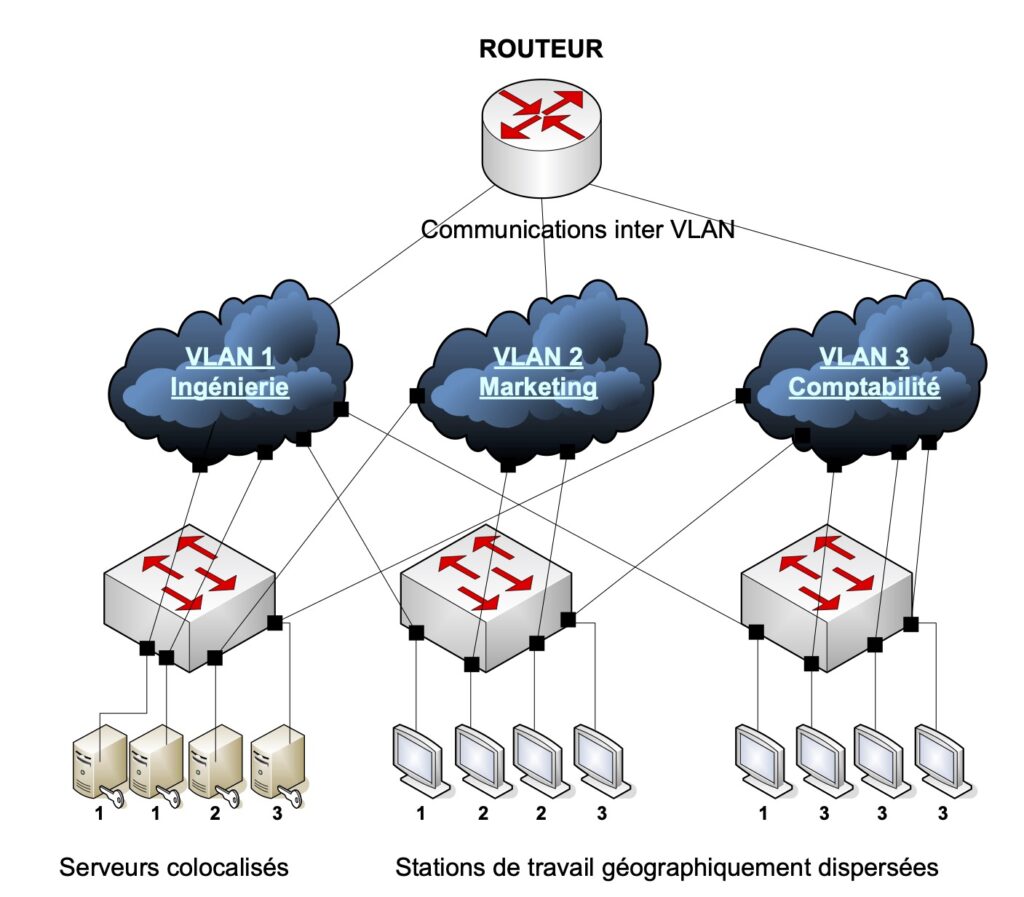

Une entreprise est souvent découpée en type d’activité en départements. Il se trouve que le réseau informatique est souvent le reflet de ses découpage.

Imaginons une entreprise de création de jeux vidéo. Il y a – comme dans toute entreprise – un département administratif qui s’occupe de la paperasse, compta, salaire, etc…

Puis il y a un département avec tous les créatifs, les graphistes, designer qui vont imaginer les visuels du jeu.

Ensuite, il y a le département des geeks, tous les programmeurs qui vont coder le travail des créatifs en langage machine.

Ces différents groupes communiquent nettement plus souvent à l’intérieur de leur groupe qu’à l’extérieur.

Ainsi nous allons pouvoir découper notre LAN global et peu efficace, en 3 VLAN:

- VLAN 1 = ADMIN

- VLAN 2 = DESIGN

- VLAN 3 = GEEK

Ainsi plus de perturbation pas broadcast entre des machines qui parlent très peu entre elles.

Le VLAN est un LAN, donc nous sommes toujours au niveau 2 des couches OSI. Ces sont des réseaux différents qui ne communiquent pas entre eux.

Ainsi pour les faire communiquer ensemble on va remonter à la couche 3, la couche Inter-net – entre les net – entre les les LAN. Donc il faudra passer par un routeur pour passer d’un VLAN à un autre.

Avantages des VLAN

La création de VLAN a plusieurs avantages:

- réduire le domaine de collision et de diffusion

- améliorer la sécurité, le trafic reste dans une zone définie

- optimisation de la bande passante

Petite anecdote au passage. Le téléréseau est fait à l’origine pour diffuser des signaux TV. Tout le monde regarde le même programme TV. La topologie historique du téléréseau est donc une topologie linéaire, en série. Tout le monde est branché sur le même câble.

Au moment de la libéralisation du marché des télécom. Les cablo-opérateurs se sont mis à proposer des connexions Internet. Donc selon la topologie en place, tous les abonnés d’un même village sont sur le même câble, donc sur le même LAN, et encore mieux, sur le même domaine de collision (et de diffusion).

A cette époque, il était possible d’activer son analyseur réseau Wireshark (qui à l’époque s’appelait Ethereal) et d’observer tous le trafic du LAN, donc de ses voisins !

Vu que le httpS n’était pas la norme, il était possible de voir les mots de passe de webmail du genre hotmail.com passer en clair sur le réseau !

Assez rapidement le VLAN est devenu une nécessité. Chaque client de l’opérateur est cantonné dans son propre VLAN.

Une autre utilisation courante des VLAN, est la téléphonie VOIP. On place tous les téléphones dans le même VLAN. Il est logique qu’un téléphone appelle un autre, mais moins courant qu’un PC communique avec un téléphone.

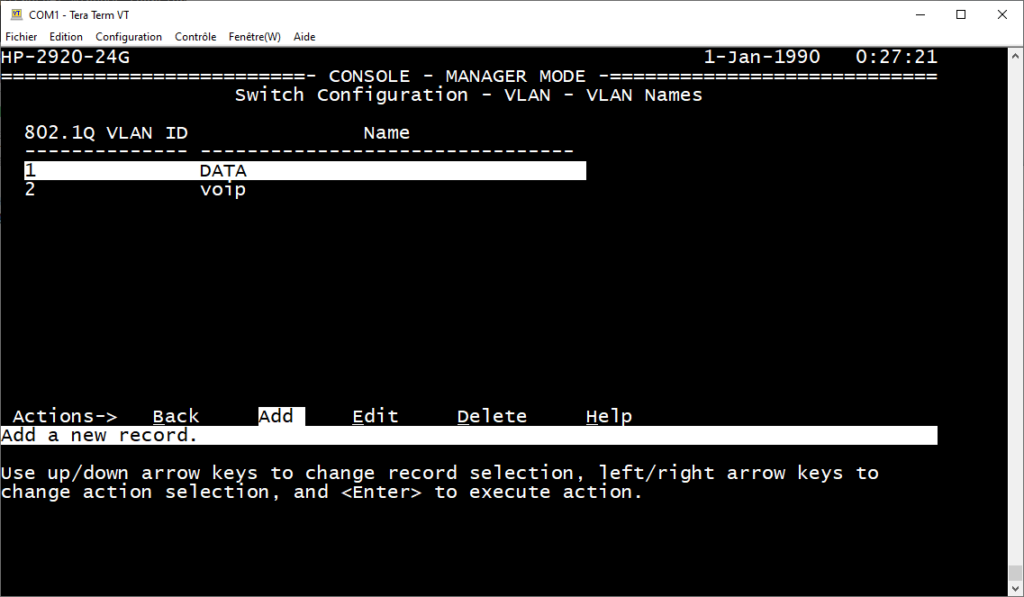

Configuration d’un VLAN sur le switch

La configuration d’un VLAN se fait dans l’interface admin du switch.

Il suffit de créer le VLAN, de lui donner un nom et un numéro.

Par défaut il y a un VLAN qui est déjà créé, le DEFAULT_VLAN. (c’est là que l’on constate le que le switch utilise de toute façon la notion de VLAN, mais quand on est tous dans le même, c’est comme si il n’y avait qu’un seul LAN).

Ensuite on va assigner des VLAN à des ports du switch. C’est ainsi que l’on va déterminer quel équipement se trouve dans quel VLAN, c’est pas son branchement dans un port.

Il y a plusieurs valeurs possibles pour la configuration d’un port:

- untagged → par défaut. Le port fonctionne et propage le VLAN

- taged → VLAN propagé par tagging. (voir plus loin)

- no → port désactivé (VLAN non propagé sur ce port)

VLAN tagging

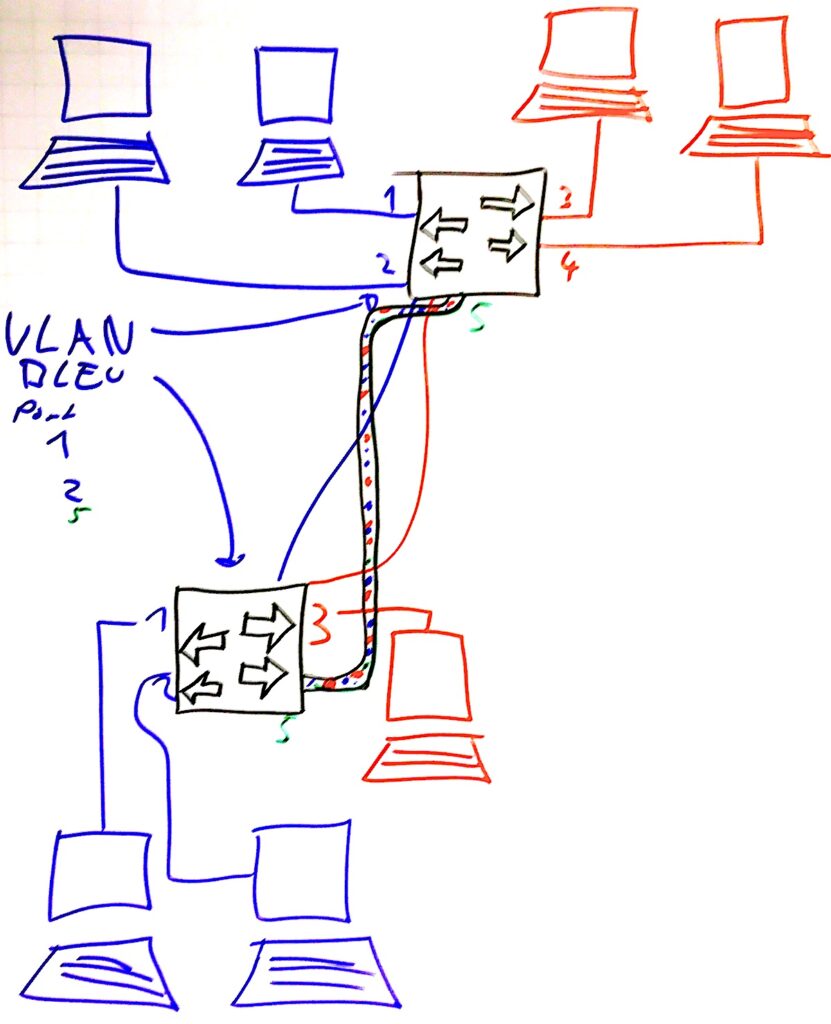

La séparation logique des VLAN n’est peut être pas géographique. Il y a des machines dans un même VLAN, qui ne sont pas dans le même bâtiment.

Donc il est parfois nécessaire de faire passer un VLAN entre deux parties de réseau via des liens entre des switches.

Dans mon dessin ci-dessus, j’ai un switch par bâtiment. J’ai deux VLAN (rouge et bleu) qui sont présents dans chacun des bâtiments.

J’ai des liaisons entre les switches pour propager mes VLAN. Il ne peut y avoir qu’un seul VLAN configuré par port physique. Ainsi je dois ajouter autant de câbles que j’ai de VLAN. (et occuper autant de ports que de VLAN de chaque côté)

Pour 2 ou 3 VLAN ça peut jouer. Mais si les bâtiments sont loin et les VLAN nombreux ça commence à coûter cher en câble et en ports réseaux.

(pour info, dans notre école, il semble qu’il y a 13 VLAN propagés sur plusieurs bâtiments)

C’est ici qu’une nouvelle manière de déclarer des VLAN a été inventée. Il s’agit du tagging de VLAN (étiquetage) défini dans la norme IEEE 802.1Q.

Comme représentés sur le schéma réseau ci-dessus. Les deux liens rouge et bleu entre les switches sont remplacés par un seul.

Comme un seul port n’est sensé propager qu’un seul VLAN, ici on va changer de méthode. On va activer l’étiquetage des trames ethernet.

Il s’agit de la dénomination « tagged » dans la configuration du switch, et par opposition un VLAN configuré par les ports n’est pas tagué, donc « untagged ».

La communication entre les switches peut donc se faire comme avec un tuyau dans lequel je fais passer des trames qui sont colorées selon le VLAN auquel elles appartiennent. Ainsi, à l’autre bout le switch peut séparer les trames dans les bons VLAN.

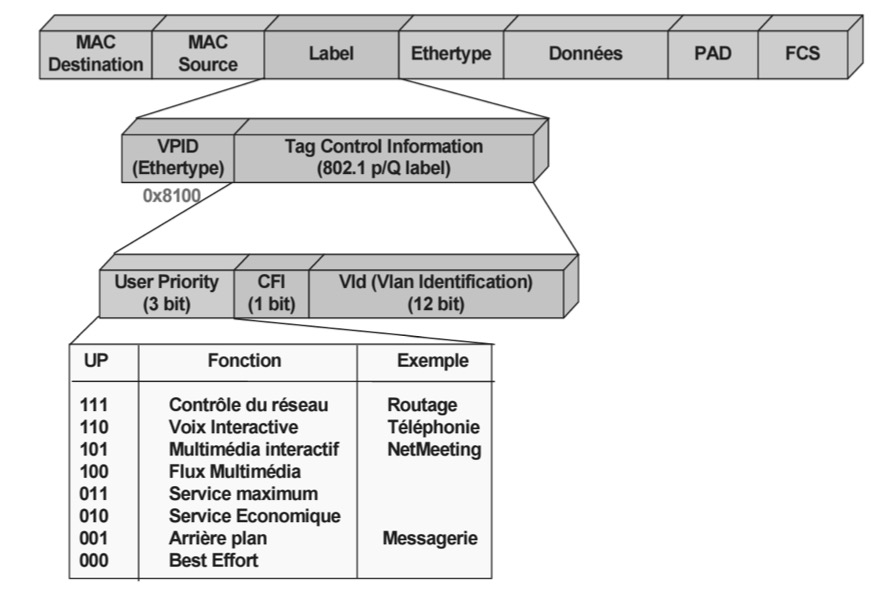

La norme IEEE 802.1Q propose une manière de modifier les trames ethernet pour leur ajouter 4 octets supplémentaires:

- 12 bits de VLAN ID → de 1 à 4094 (0 signifiant pas de tag)

- 3 bits → pour coder 8 niveaux de priorité selon IEEE 802.1p. Il s’agit de qualité de services: QoS.

La modification de la trame ethernet n’est pas anodine. Les équipements réseaux doivent être compatibles (aware et unaware pour non compatible). De plus c’est tout un travail qui prends du temps.

Souvenez vous plus haut quand nous avons évoqué les manières de fonctionner du switch pour gagner du temps. Si la trame doit être modifiée et sa somme de contrôle FCS recalculée, il n’est plus possible d’envoyer la trame sur un port quand elle n’est pas encore entièrement arrivée !

Le tagging de trame est à utiliser avec parcimonie. On le réserve à la communication entre les switches. Le tagging n’est jamais utilisé du côté des ordinateurs.

QoS – Qualité de Service

Au passage de la modification de la trame pour la « taguer » dans un VLAN, la norme IEEE 802.1p ajoute 8 niveaux de priorité. Par défaut c’est le niveau 0 qui est utilisé, c’est la qualité best effort.

Pour la téléphonie VOIP on préfère utiliser la priorité 6. Ainsi les trames de téléphonie seront traitées avant les trames de priorité moindre ce qui aide à garantir une latence plus faible et une meilleure qualité de la communication.

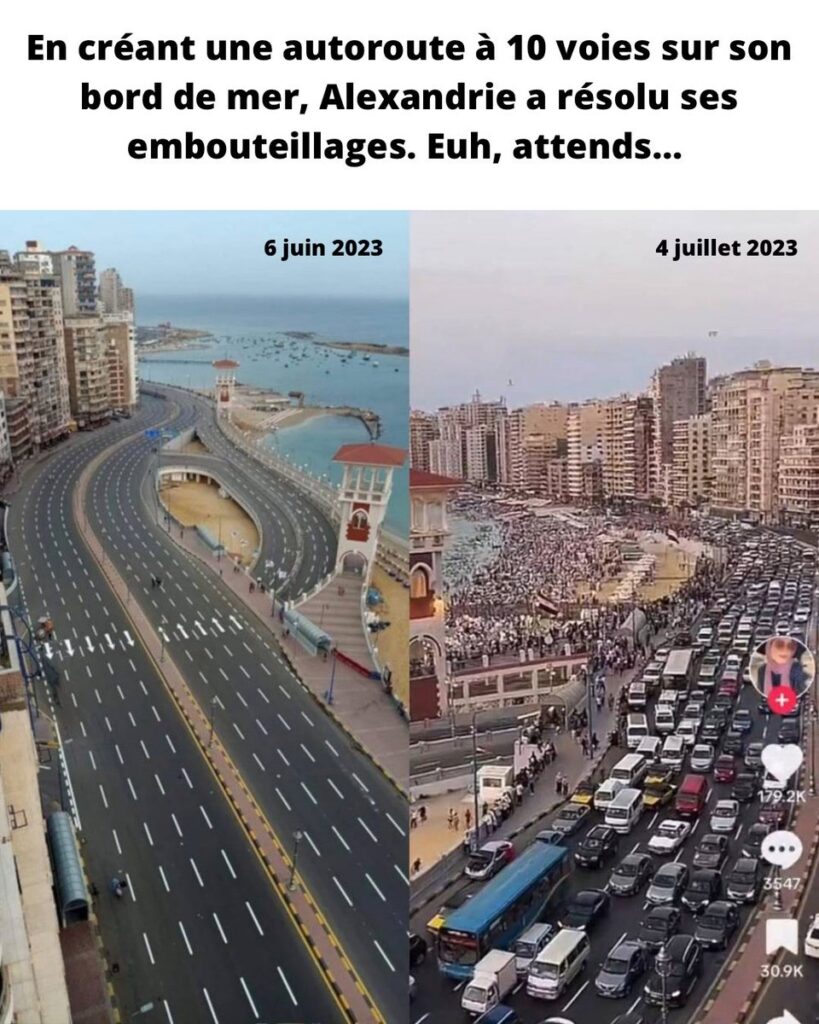

Est-ce que la QoS est nécessaire ?

Si on augmente la bande passante on a un tel débit que finalement tous les paquets arriverons très vite !

La réponse en image:

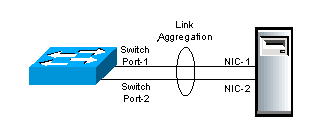

Trunk

Grâce au tagging de VLAN, nous avons pu économiser bon nombre de câbles entre des bâtiments.

Le revers de la médaille, c’est que nous avons maintenant un seul câble, un lien tout faible, pour assurer tous le trafic entre les bâtiments à la place de plusieurs.

C’est ici que nous allons aborder un technique pour agréger plusieurs ports et câbles en un seul lien. Nous appelons ceci un trunk.

Il s’agit de la norme IEEE 802.3ad Link Aggregation Control Protocol (LACP).

Dans notre switch il est possible de configurer des trunks. Ça se passe par le menu des ports en regroupant plusieurs ports.

Nous utilisons le type Trunk natif des switches HP que nous avons car nous avons des équipements compatibles.

Attention dans un réseau hétérogènes en équipement il faut bien préciser l’utilisation de LACP sinon le switch opposé ne va peut être pas comprendre la notion de trunk.

L’avantage de la création de trunk est comme dit plus haut l’augmentation de la bande passante. Mais c’est aussi l’augmentation de la redondance en cas de défaillance d’un des brins du trunk.

Router: Zywall – USG – ATP

Un réseau local, un LAN est un réseau de couche OSI 2. Généralement il utilise le protocole Ethernet. Pour qu’un LAN puisse communiquer avec un autre LAN, il nous faut ajouter une couche supplémentaire. Il nous faut un protocole qui permet de communiquer entre les réseaux: inter-network.

C’est le réseau Internet avec son protocole IP en couche 3 et TCP/UDP en couche 4.

Le switch est les gestionnaire d’un réseau de couche 2.

Le routeur est le gestionnaire d’un réseau de couche 3.

Dans le cas du VLAN, c’est totalement similaire à un réseau LAN physique. Deux VLAN ne peuvent communiquer entre eux sans passer par la couche 3, la couche IP.

Les ATP 2000 et USG 110 du labo sont des routeurs. Mais ce sont aussi des switches et un firewall. Ils ont des ports physiques RJ45. Ils ont déjà des indications courantes de nom de sous réseaux/VLAN au dessus des ports.

- WAN = Wide Area Network → l’extérieur, d’où vient ma connexion Internet

- LAN = Local Area Network → l’intérieur, mon réseau local

- DMZ = Zone Démilitarisée → ma zone « interne » de services qui doivent être visible de l’extérieur: web, mail, etc..

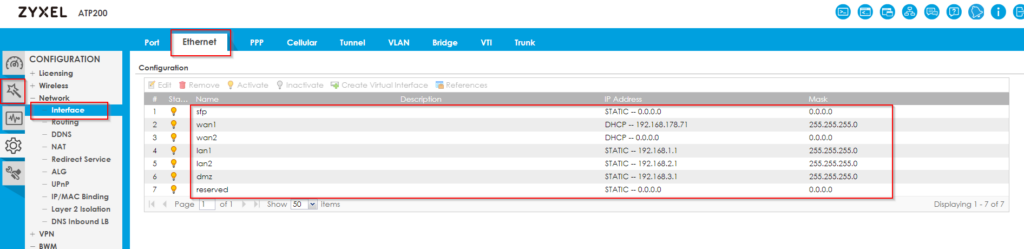

Voici un aperçu de l’interface de gestion des VLAN.

Pour se connecter à l’interface web de gestion du zywall, avec les paramètres d’usine, il faut connecter son ordinateur au zywall avec un câble. Se mettre, par exemple sur le port 5.

Puis taper l’url suivante dans un navigateur web:

https://192.168.1.1

(Ne pas oublie le httpS, sinon ça ne fonctionne pas).

Le login par défaut est: admin

Le mp par défaut est: 1234

Puis il faut choisir un nouveau mode de passe. Au labo on utilise généralement le mot de passe: Pa$$w0rd

Principe de fonctionnement du zywall

Le USG/ATP dispose de port physique rj45. Ils sont associés à un VLAN et à un sous réseau.

Configuration > Network > Interface => onglet port | onglet EthernetJe peux associer les ports (ex: LAN1, WAN1 et DMZ) à des IP, ou des intervalles d’IP ou sur un espace géré par DHCP.

Routage

Sur votre PC, observez la commande Windows:

route print

Il s’agit d’une commande qui affiche la table de routage IP de votre ordinateur.

Pour d’autres OS, voici les commandes:

- Mac:

netstat -nr -f inet - Linux:

ip -4/-6 route

Table de routage

La table de routage est présente sur chaque ordinateur et routeur pour définir les informations nécessaires au routage des paquets IP.

Une table de routage contient les informations suivantes:

- les adresses IP du routeur/ordinateur lui même

- les adresses IP des sous réseaux auquels le routeur est directement connecté

- les routes statiques, configurée par l’admin réseau.

- les routes dynamiques apprises par des protocoles de routage.

- une route par défaut.

Exemple de table de routage d’un ordinateur connecté à Internet via une box.

| Réseau destination (format CIDR) | Masque | Passerelle | Interface | Métrique |

|---|---|---|---|---|

| 0.0.0.0/0 | 0.0.0.0 | 192.168.0.1 | 192.168.0.100 | 1 |

| 127.0.0.0/8 | 255.0.0.0 | 127.0.0.1 | 127.0.0.1 | 1 |

| 192.168.0.0/24 | 255.255.255.0 | 192.168.0.100 | 192.168.0.100 | 1 |

| 192.168.0.100/32 | 255.255.255.255 | 127.0.0.1 | 127.0.0.1 | 1 |

| 192.168.0.1/32 | 255.255.255.255 | 192.168.0.100 | 192.168.0.100 | 1 |

L’acheminement des paquets IP s’appelle le routage IP. Il existe plusieurs types de protocole de routage IP:

- Protocoles à vecteur de distances, tels que RIP, IGRP, EIGRP, Babel…

- Protocoles à état de liens, tels qu’OSPF et IS-IS, pour le routage au sein d’un système autonome.

- Protocole à vecteur de chemin: Border Gateway Protocol, pour le routage entre systèmes autonomes.

Un casse tête ?

Pour revoir les sous-réseau IP, le subnetting en anglais, voici la playlist de NetWorkChuck…

- Voici un poster (pdf) à imprimer avec les sous réseaux possibles…

- Voici un calculateur de sous-réseaux…

- Sur mac, la commande

iptabaffiche la liste des sous réseaux possible

Principe du routage RIP

Le protocole RIP ne connait pas l’ensemble du réseau, mais juste le nombre de routeur à traverser pour aller à une destination.

→ Donc attention. RIP ne tient pas compte de la bande passante !

- envoie toute les 30s les réseaux qu’il connait, avec leur métrique (nb de routeur à traverser)

- il économise ce que les autres savent déjà.

- si pas de nouvelles sur 180s… → route invalide.

- si pas de nouvelles pendant 240s… → on efface la ligne de la table de routage.

show ip route → commande a utiliser pour voir la table de routage d’un routeur cisco. (et d’autres marques)

Si l’on veut tenir compte de la bande passante des liens et pas seulement des saut, le protocole OSPF est utilisé.

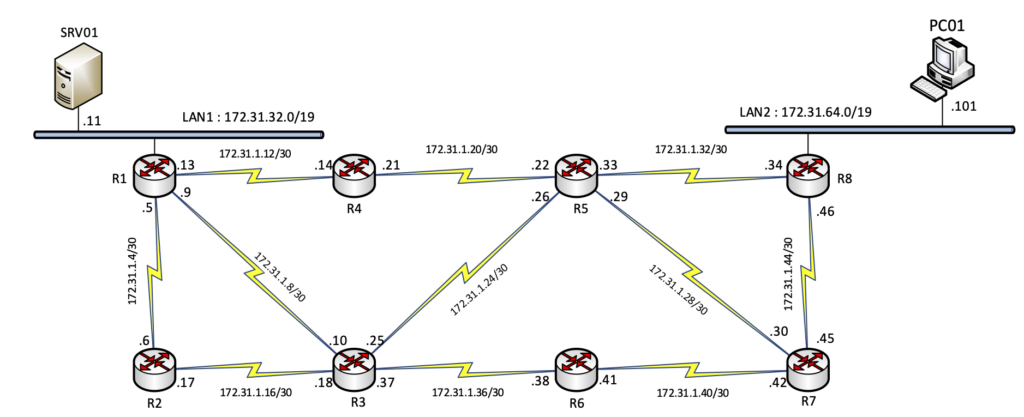

Exemple de routage entre des routeurs

Table de routage du routeur R8

| Réseau / Masque | Next hop ou interface | coût |

|---|---|---|

| 172.31.64.0/19 | e1 | 0 |

| 172.31.32.0/19 | 172.31.1.33 | 3 |

| 172.31.1.32/30 | s1 | 0 |

| 172.31.1.44/22 | s2 | 0 |

| 172.31.1.20/30 | 172.31.1.33 | 1 |

| 172.31.1.24/30 | 172.31.1.33 | 1 |

| 172.31.1.12/30 | 172.31.1.33 | 2 |

| 172.31.1.4/30 | 172.31.1.33 | 3 |

| 172.31.1.8/30 | 172.31.1.33 | 3 |

| 172.31.1.28/30 | 172.31.1.45 | 1 |

| 172.31.1.40/30 | 172.31.1.45 | 1 |

| 172.31.1.36/30 | 172.31.1.45 | 2 |

| 172.31.1.16/30 | 172.31.1.45 | 3 |

Routage Inter vlan

Pour communiquer entre deux VLAN on va passer par un routeur. Il faut une interface par VLAN.

On peut éviter de gaspiller des ressources grâce au routage inter-VLAN.

On va propager les VLAN sur un trunk qui passe sur tous les switch.

Puis le trunk est connecté sur le routeur et c’est via une interface virtuelle du routeur que l’on va connecter les VLAN entre eux via la couche IP.

Plus de détails:

Pour créer une interface virtuel avec un USG 110:

Configuration → Network → Interface → VLAN

Pour ouvrir l’écran dans lequel vous pouvez créer une interface virtuelle, sélectionnez une interface et cliquez sur Create Virtual Interface.

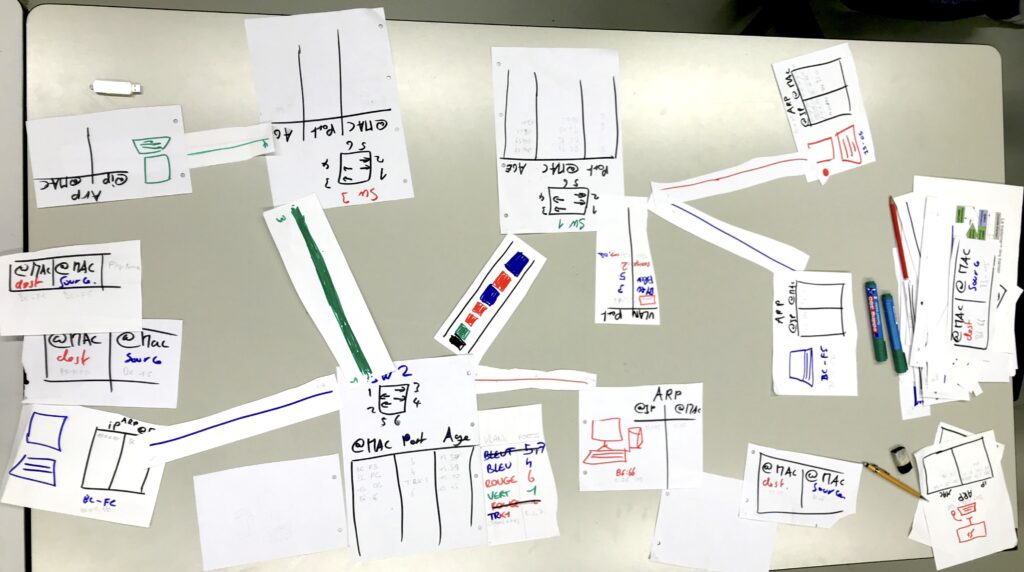

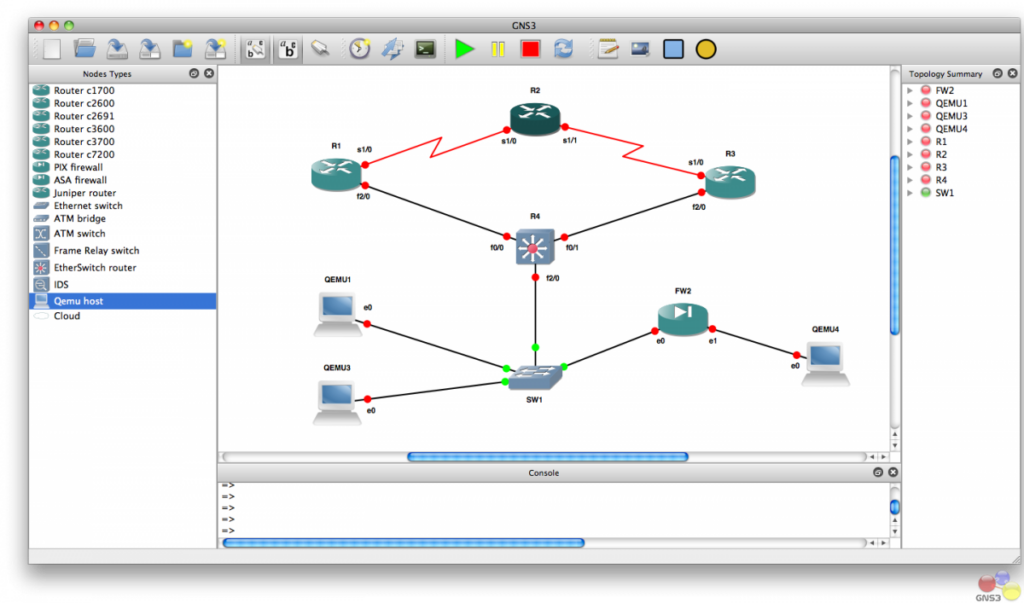

Simulateur réseau

Quand on ne dispose pas d’une tonne de matériel, de 12 routeurs, 15 switches et 120 PC pour faire des tests, il y a la possibilité de simuler un réseau.

Nous on le fait avec du papier…

On peut aussi le faire avec un simulateur réseau informatique.

Voici un simulateur tout simple qu’on utilise à l’école:

CISCO en propose aussi un simulateur avec notamment plein d’exercice à faire pour se préparer à son examen CCNA.

Il existe aussi une alternative en logiciel libre.

Formation Zyxel

Voici des vidéos de formation sur les appareils de Zyxel, Zywall, USG, ATP.

Le Switch

Le routeur

Evaluation – card2brain

Que reste-t-il ?

Références théoriques

- EXTRAIT_LAN_swisscom

- Théorie VLAN et trunk

- Livre Réseau et Telecoms – chap 18 – switch, VLAN, spanning tree

- Livre Réseau et Telecoms – illustration du chap 18 en grand

- Protocole IP et routage sur frameIP.com

- Poster RIP…

- Poster OSPF…

- Poster Spanning-Tree…

- Poster VLAN…

- Exercice arp et table cam

- Exercice routage inter-VLAN

Canevas utiles

- Symboles pour dessin de schéma réseau au format diagram.net

- Symboles pour dessin de schéma réseau au format Visio…

Mode d’emploi des switches

Evaluation

Compétences opérationnelles (la technique pure en pratique) → 80% de la note.

- Test pratique

Compétence méthodologiques (savoir collaborer, documenter son travail, méthode de détection des pannes.)

- Journal de travail → Critères d’évaluation du journal

Compétences sociales

- Aptitude à la communication

- Capacité de faire face aux critiques et aux conflits

- Aptitude à coopérer

- Orientation service

Compétences personnelles

- Action autonome et responsable

- Orientation vers les objectifs et les résultats

- Résistance au stress

- Réflexion sur soi

- Capacité d’apprentissage et flexibilité

- Pensée analytique, conceptuelle et en réseau

Descriptif pour l’évaluation des compétences personnelles et sociales…

Compétences méthodologiques + Compétences sociales, personnelles → 20% de la note.